Mobilité, innovation et protection des données

Le 26 mai dernier, Propulsion Québec, la grappe des transports électriques et intelligents, a organisé un événement dédié à la cybersécurité et à la sûreté dans les transports. Cet événement a regroupé 17 experts et 150 participants. L’un des panels avait pour sujet « Assurer la protection des données dans un contexte d’innovation collaborative en mobilité ». Animé par Elsa Bruyère, Cofondatrice et Chef de l’Impact (CIO), Fabrique_A, il a rassemblé plusieurs experts qui ont partagé avec nous leurs connaissances et bonnes pratiques sur la protection des données dans le secteur de la mobilité :

- Sébastien Gambs, Professeur (UQAM), Chaire de recherche du Canada en analyse respectueuse de la vie privée et éthique des données massives, Université du Québec à Montréal

- Karine Saboui, Analyste de recherche, Nord Ouvert

- Eric-Pierre Dufour, Directeur du laboratoire d’innovation, Sopra-Stéria

- Me Cynthia Chassigneux, Avocate associée, Langlois

Deux grandes utilisations des données de mobilité des personnes peuvent être distinguées :

- Comprendre la dynamique globale de la mobilité urbaine : comment les gens se déplacent, les heures de grands flux. Elles permettent aux villes, aux sociétés de transport et aux autres fournisseurs de services d’adapter leurs infrastructures et services de mobilité.

- Offrir des services personnalisés aux individus grâce au partage en temps réel d’informations comme la recherche d’un restaurant proche de l’utilisateur.

Cependant le partage de ces données les expose à des risques de sécurité et pour la vie privée notamment lorsqu’il s’agit d’innovation, de technologie ou d’identité des personnes.

« Les données liées à l’énergie peuvent permettre de bloquer un pays. Pour les transports, il est possible d’imaginer de mauvais scénarios où tous les feux de circulation pourraient simultanément passer au vert ou des métros qui ne suivraient plus leur itinéraire. Au milieu, on retrouve l’utilisateur comme élément central. » Eric-Pierre Dufour.

Quel est le seuil critique d’une donnée ?

La criticité d’une donnée dépend en grand partie de son potentiel d’inférence c’est-à-dire ce qu’on peut déduire une personne. La première chose que l’on peut déduire, ce sont ses centres d’intérêts grâce aux endroits auxquels elle s’arrête fréquemment, qu’on appelle en général ses points d’intérêts. On peut penser d’une personne qui se rend régulièrement à hôpital parce qu’elle a des problèmes de santé. Ceci peut être vu comme l’analogue dans le monde physique de ce qu’on pourrait déduire du comportement de navigation sur Internet où il est également possible de construire un profil précis d’une personne en fonction des sites web qu’elle consulte.

« C’est identique pour la mobilité, on peut déduire vos centres d’intérêts et des données précises de votre profil en fonction des endroits où vous vous rendez fréquemment. On se déplace tous de manière unique et répétitive ce qui facilite l’identification des personnes lors de partage de données.» Sébastien Gambs.

« Si on prend l’exemple de la mobilité urbaine on va souvent retrouver des données qui concerne les déplacements. Elles peuvent venir d’entreprises privées avec des déplacements en taxi, du transport partagé ou collectif. Ces entreprises vont récolter les données de la personne et il va être possible de les identifier avec leur numéro d’usagers, le numéro de leur carte de crédit ou leur date de naissance. Même si les données sont rendues anonymes il y a un enjeu avec le croisement des données sur les réseaux sociaux par exemple. » Karine Saboui.

Anonymisation des données, un défi technique

La donnée de mobilité est difficile à anonymiser car elle est corrélée, c’est-à-dire que les localisations d’une personne ne sont pas indépendantes mais reliées entre elles. Une des solutions est la donnée synthétique. Des modèles génératifs vont être entrainés sur un petit échantillon de données grâce à l’intelligence artificielle puis produire des données en plus grande quantité qui seront assimilées à des données réalistes. Mais ici encore il y a un problème, si les données sont semblables à des données réalistes, il devient possible d’en tirer des informations sensibles.

D’après Sébastien Gambs, une bonne pratique serait d’expliquer le processus pour rendre les données anonymes, ce qui permettrait à plusieurs acteurs de mettre en place une amélioration continue et une identification des failles.

Gouvernance des données : vers la création d’un modèle de partage ?

Pour qu’il puisse avoir des échanges il faut formaliser des ententes, des accords entre le secteur privé et le secteur public. Il faut également encadrer le partage de ces données et se poser la question de l’utilité du partage de certaines données.

Deux projets de lois sont toujours en attente d’adoption :

- PL 64 : loi modernisant des dispositions législatives en matière de protection des renseignements personnels ;

- C-11 : loi sur la protection de la vie privée des consommateurs et la Loi sur le Tribunal de la protection des renseignements personnels et des données ;

Le projet de loi 64 va inclure l’obligation d’intégrer des évaluations des facteurs relatifs à la vie privée afin d’anticiper les risques et de proposer des solutions visant à les éliminer ou à les minimiser. Cette cartographie permettra, en cas d’attaque, de savoir où sont les données, leur niveau de sensibilité pour une meilleure réaction.

« Le terme de confiance est le nerf de la guerre. Quand les organisations mettent en place des systèmes, elles doivent tenir compte :

– de la sécurité et de la protection de la vie privée car ils véhiculent des renseignements personnels donc sensibles ;

– du consentement : le citoyen doit être informé des données qui sont extraits à son sujet et de l’usage qui va en être fait. » Me Cynthia Chassigneux.

Une chose sur laquelle nos experts sont unanimes : la co-construction ! C’est le partage des processus de sécurisation des données et une collaboration entre tous les acteurs du système qui permettront une meilleure avancée sur la protection et le partage des données.

Poursuivre la lecture sur le sujet

Corridor décarboné 100% électrique

Une première pour le Québec Le projet pilote de corridor décarboné 100% électrique entre Québec et Montréal sera une première pour le Québec. Dans un contexte où les véhicules lourds représentent plus de 27% des émissions de GES liés au transport au Québec, ce projet sera une avancée significative vers l’électrification du transport interurbain de […]

Lire la suite

LeddarTech : un logiciel automobile au service des systèmes d’aide à la conduite et de conduite autonome

Basée à Québec, Canada, LeddarTech est une entreprise de logiciels automobiles fondée en 2007 qui développe et propose des solutions de perception complètes permettant le déploiement d’applications ADAS et de conduite autonome.

Lire la suite

Les politiques industrielles traceront-elles l’avenir des industries québécoises ?

L’économie québécoise – et plus largement mondiale – fait face à des enjeux multiples : crise climatique, problèmes d’approvisionnements, pénuries de main d’œuvre, inflation etc. Bien que le Québec regorge de ressources, de savoir-faire et d’expertises, un exercice pour structurer, planifier les actions et développer les activités industrielles est maintenant à l’ordre du jour.

Lire la suite

Le laboratoire d’infonuagique du Cégep de l’Outaouais au service de l’éducation spécialisée et de l’innovation technologique en cybersécurité

CyberQuébec est l’un des 59 Centres collégiaux de transfert de technologie (CCTT) du réseau Synchronex.

Lire la suite

Émergence des métiers de la donnée pour le transport électrique et intelligent – des parcours d’apprentissages spécialisés et uniques au Québec par la formation continue du Collège de Bois-de-Boulogne

L’industrie du transport électrique et intelligent est en émergence à travers le monde. Dans un contexte de grande rareté de main-d’œuvre, de nouvelles opportunités d’emploi se présentent à une population, jeune et adulte, très sollicitée.

Lire la suite

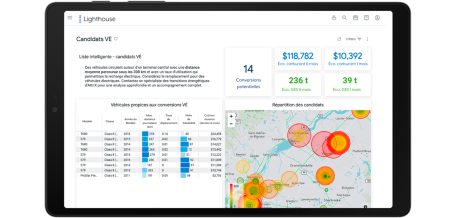

Les données télématiques: la clé d’une transition énergétique réussie

Les gestionnaires de flotte font actuellement face au défi colossal de la transition énergétique, afin de répondre aux exigences législatives et à la demande sociétale. Pour la majeure partie des transporteurs, tant dans le secteur du transport passagers que dans celui de la livraison du dernier kilomètre, ce virage vert est déjà amorcé.

Lire la suite

Ambition TEI 2030 : une feuille de route industrielle pour faire du Québec un chef de file des TEI d’ici 2030

Propulsion Québec, la grappe des transports électriques et intelligents, en collaboration avec la firme Deloitte, a réalisé une feuille de route destinée à l’écosystème des transports électriques et intelligents (TEI) intitulée Ambition TEI 2030.

Lire la suite

La transition énergétique, l’enjeu qui bouscule l’industrie du transport

Le ministère américain de l’énergie a récemment publié un rapport contenant une analyse du coût des véhicules pour les camions moyens et lourds zéro émission.

Lire la suite

La Mobilité de l’avenir, c’est intelligent, vert, inclusif et sain

L’innovation fait partie de notre stratégie Alstom in Motion 2025. C’est ce qui nous a mené où nous sommes aujourd’hui, et nous voulons aller encore plus loin.

Lire la suite

CAPEX – comment prendre des bonnes décisions concernant l’électrification des flottes?

Reconnaissant l'importance de maintenir l'avance du Canada et du Québec dans le secteur de l’électrification des transports tout en assurant notre engagement lié à la réduction des GES selon l’accord de Paris, le Gouvernement du Québec offre d’aides financières pouvant aller à plus de 100 000 $ pour la mise en œuvre d’un projet de migration vers une flotte électrique.

Lire la suite